以下の方法があります。

- 経路設定をデフォルト経路ではなくアクセスを許可するホスト(prefix)への経路だけにする

- アクセス制限により必要な通信のみ許可する

- システム管理者(GUI)のアクセス制限を行う

- CLIログイン失敗時にsyslog出力を行う。

- Telnetを無効化する

- HTTP通信をHTTPS通信に強制的にリダイレクトする

- ログインパスワードおよびenableパスワードを変更する(CLI)

経路設定をデフォルト経路ではなくアクセスを許可するホスト(prefix)への経路だけにする

デフォルト経路を設定すると意図しないグローバルインターネット空間への通信が発生する場合があります。GenieATMへアクセスする端末が管理セグメント等の特定のアドレス空間のみであれば、その特定空間への経路を設定します。

設定例:192.168.0.0/16 からのみアクセスを許可する(ゲートウェイアドレスを192.168.0.1とする)

ip route 192.168.0.0 255.255.0.0 192.168.0.1 0

補足: デフォルト経路を設定する場合は以下です。

ip route 0.0.0.0 0.0.0.0 192.168.0.1 0

GenieATMへのアクセスを必要なホストやセグメントのみに限定します。

GenieATMシステム管理に必要な通信を除外しないようにご注意ください。

GenieATMへの必要な通信例:

- SSH (tcp/22)

- HTTPS(tcp/443)

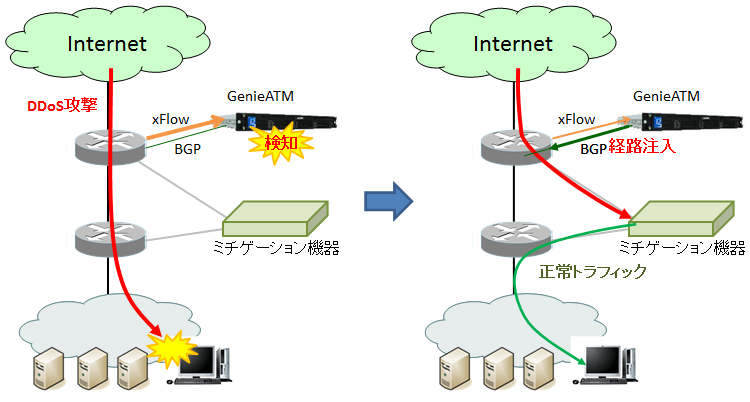

- ルータから到来するxFlowパケット(udp/2055など)

コマンド詳細

- access group

- firewall enable (本コマンドにより access group で許可した通信以外を拒否するようになります)

GUIアクセスにおいてシステム管理者アカウントでログインを特定のホストやセグメントのみに限定することでセキュリティを高めます。管理者以外のユーザはこの制限を受けません。

access groupコマンドではWebアクセス(HTTP/HTTPS)の一律的な制限ですが、本設定では管理者と一般ユーザを区別してアクセス制限を行えます。

コマンド詳細

CLIログインに失敗した場合にsyslog通知できます。本機能はversion 5.6.4 以降で利用可能です。

設定例:

logging server 192.168.0.10 logging on

GenieATMのTelnetサービスを無効化します。これによりCLIアクセスを平文による通信でなく、Sshによる暗号化通信のみに限定することが可能です。

コマンド詳細

GenieATMへのHTTPプロトコルによる通信を強制的にHTTPSプロトコルにリダイレクトします。これによりGUIアクセスをHTTPSによる暗号化通信に限定できます。

設定例:

web-server https redirection

ログインパスワードおよびenableパスワードを変更する(CLI)

CLIアクセスのログインパスワードおよびenableパスワードを変更します。

設定例:(下記の”XXXXX”部分は変更するパスワード文字列に置き換えてください)

password XXXXX enable password XXXXX