2017年5月、WannaCryは脅威的な感染スピードで200カ国以上のコンピュータが150カ国に感染しました。(5月18日現在)

WannaCryは米国国家安全保障局(NSA)によって開発され、ユーザーシステムに浸透している「EternalBlue」と呼ばれるMicrosoft Server Message Block 1.0 (SMBv1) の脆弱性を標的にしています。

本稿では、GenieATMが 世界的に最大規模のサービスプロバイダーでWannaCry攻撃を効果的に監視し、警告するのを支援した事例を紹介いたします。

WannaCryのネットワーク特性

WannaCryは、SMBの脆弱性を悪用してRPC攻撃を行うランサムウェアです。

通常、ランサムウェアはWindows NetBIOSの名前解決とSMBが使用するポート(※1)を攻撃します。

WannaCryは、脆弱なポートへの接続が成功するとシステムへの感染と暗号化を進めます。

さらに、サブネットワーク(/24)をスキャンし、他の脆弱なシステムを探します。

そのため、WannaCryが感染活動をしている間、ネットワーク上でこれらのポートへの大量なトラフィックが確認されます。

※1:135/tcp, 137/tcp, 139/tcp, 455/tcp, 137/udp, 138/udp

GenieATMの監視と警告

GenieATMは、リアルタイムなトラフィック分析とセキュリティ保護を提供するように設計されたフローベースのトラフィック分析ソリューションです。

このシステムには、リアルタイムのプロファイラが搭載されており、トラフィックの動作を分析します。

疑わしいトラフィックが検出されると、GenieATMは組み込みシグネチャと異常データベースを相互に照合し、タイムリーにネットワークオペレータに警告します。

GenieATMは、標準のままでネットワークインフラストラクチャ全体からWannaCryのような攻撃トラフィックを監視できます。

さらにGenieATMは、通常のトラフィックレートから逸脱したSMBトラフィックを詳細に監視・警告することもできます。

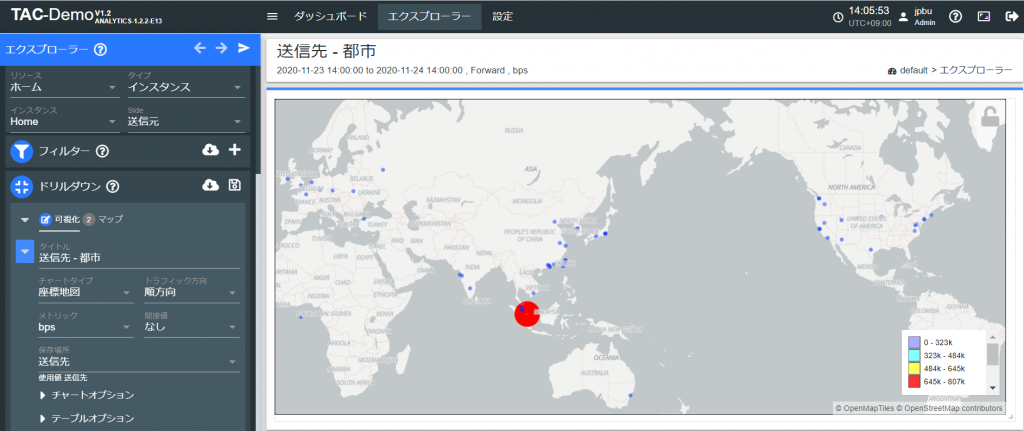

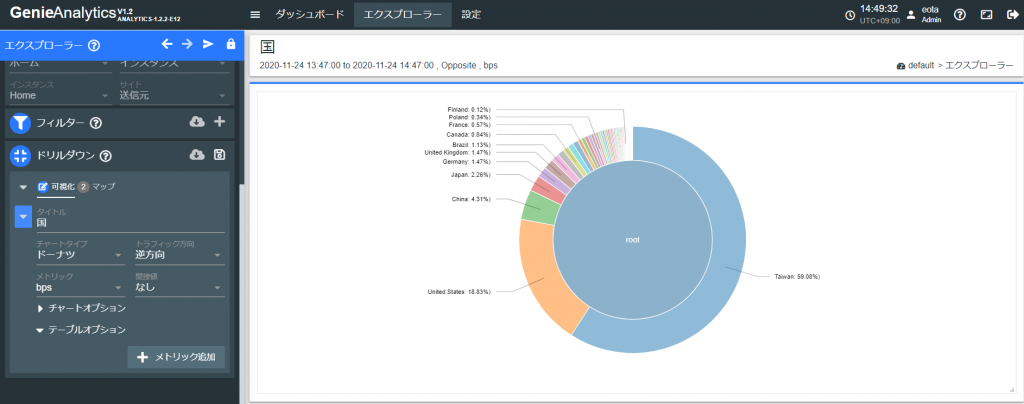

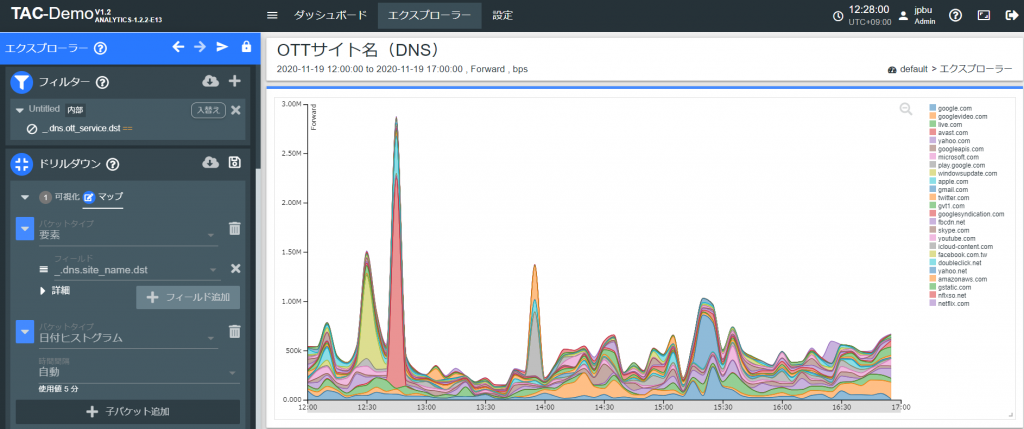

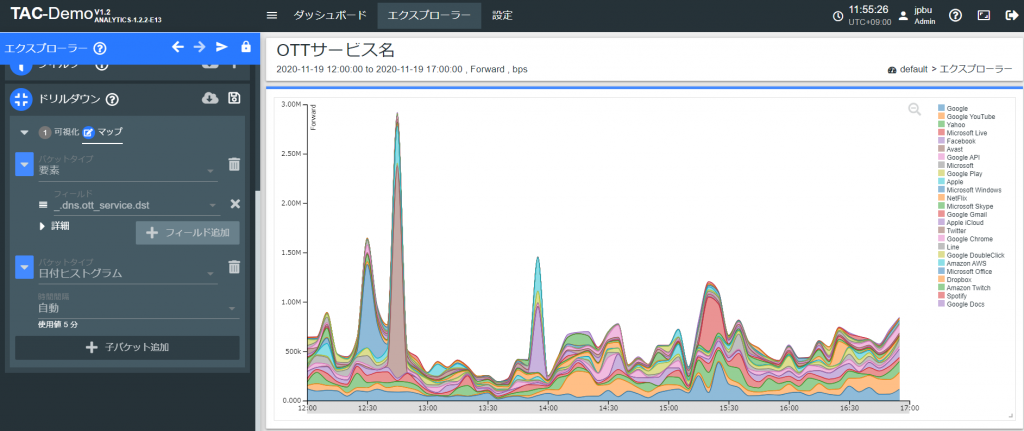

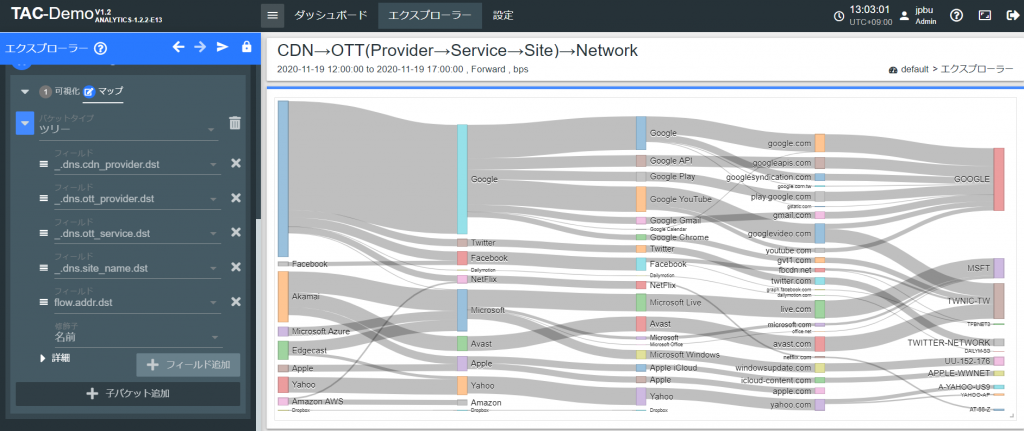

GenieATMはWannaCryの感染活動によるトラフィックについて完全な属性レポート(※2)を提供し、ユーザーに攻撃の拡散に関する洞察を提供します。

これにより、WannaCry攻撃を正しく防御することが可能になります。

※2:属性レポート

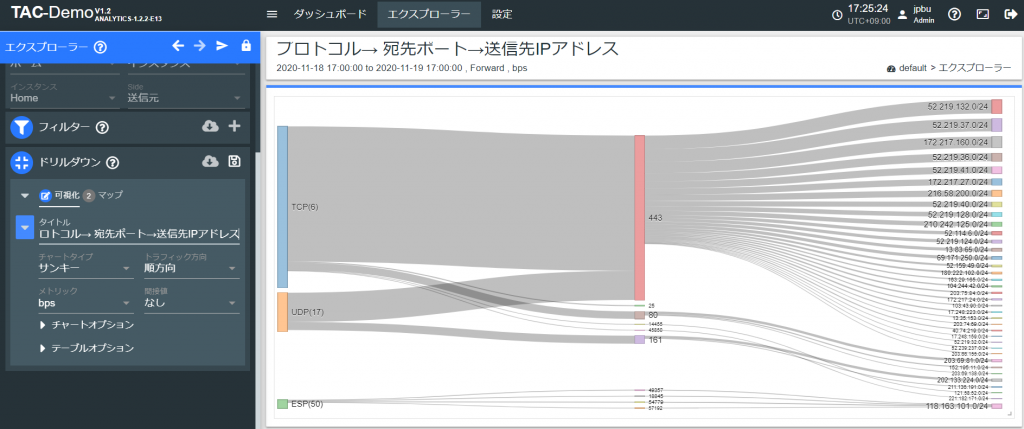

WannaCryが攻撃するポートに関して

・プロトコル

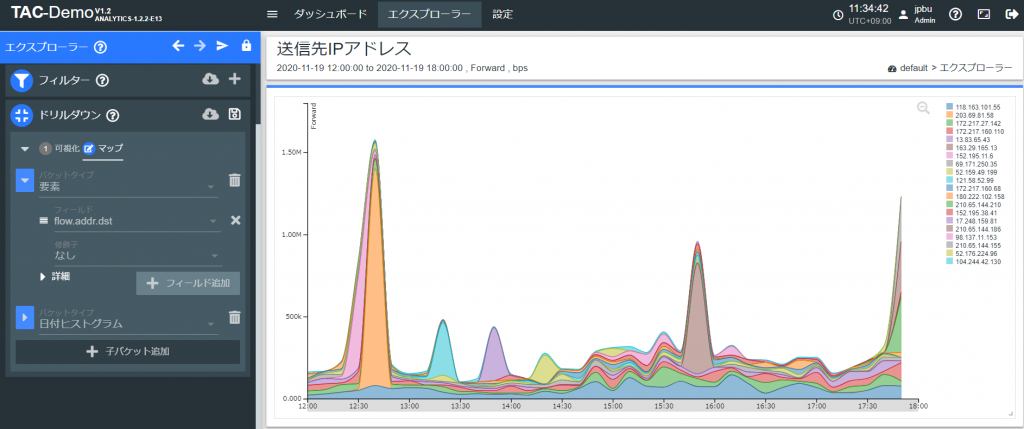

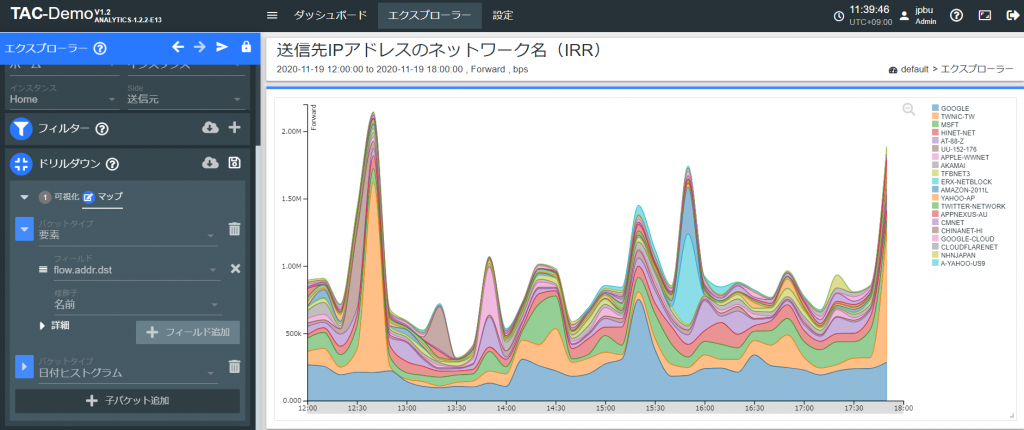

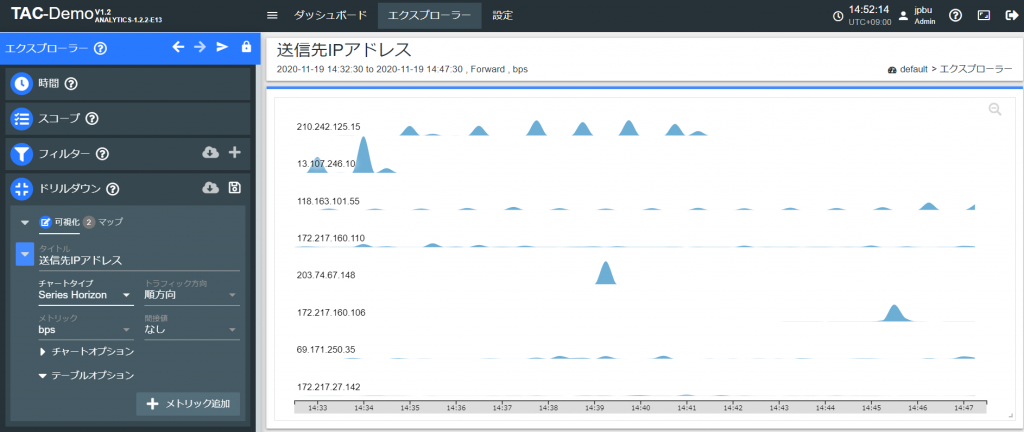

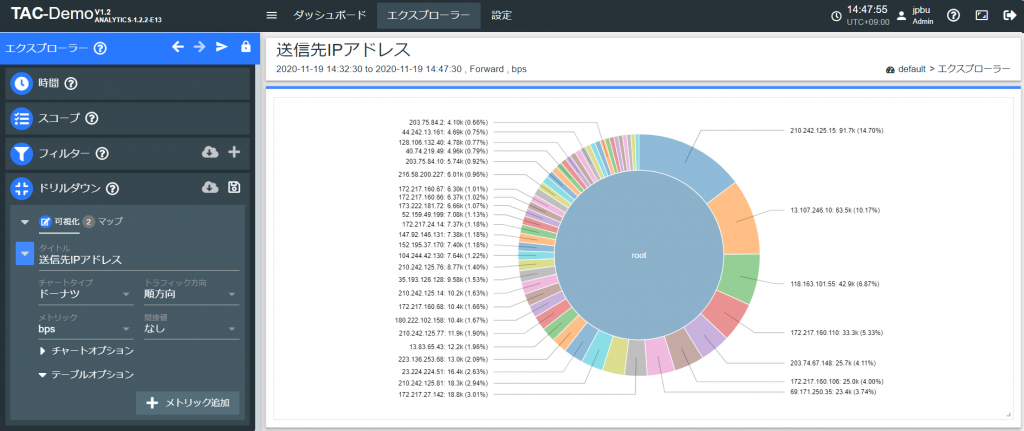

・送信元/先IPアドレス

・送信元/先ポート

・送信元/先インターフェス

などを組み合わせて任意のレポートが可能です。

これにより攻撃トラフィックの多いポートや攻撃・被害ホストを容易に把握することができます。

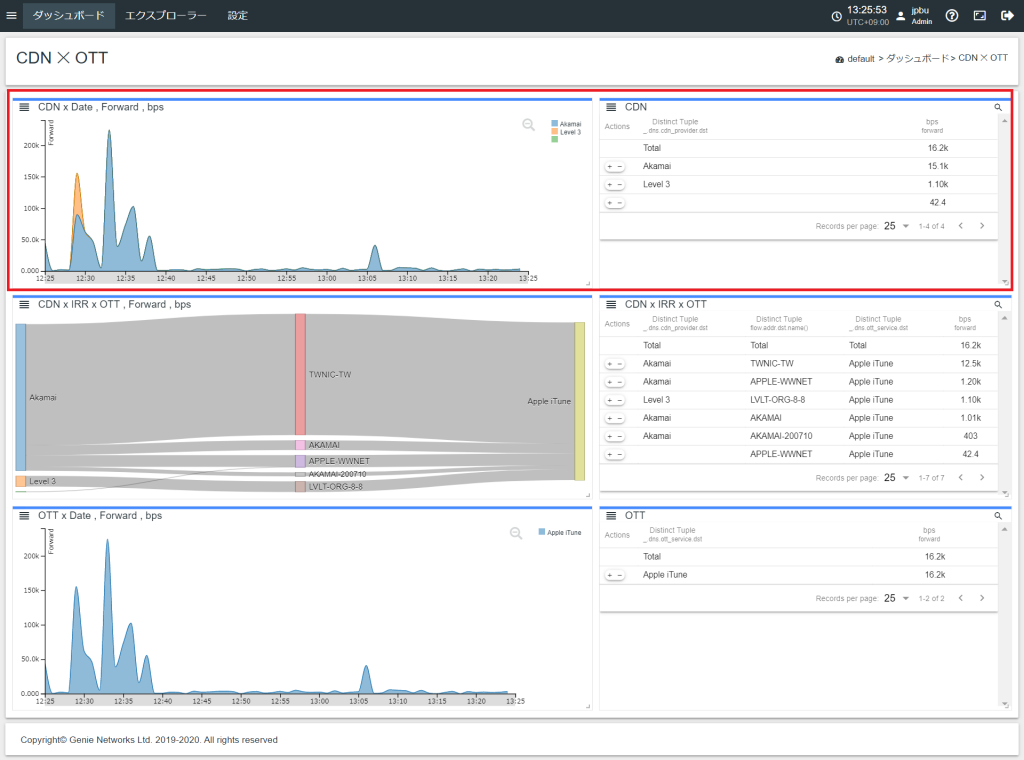

世界的に最大規模のサービスプロバイダーでは

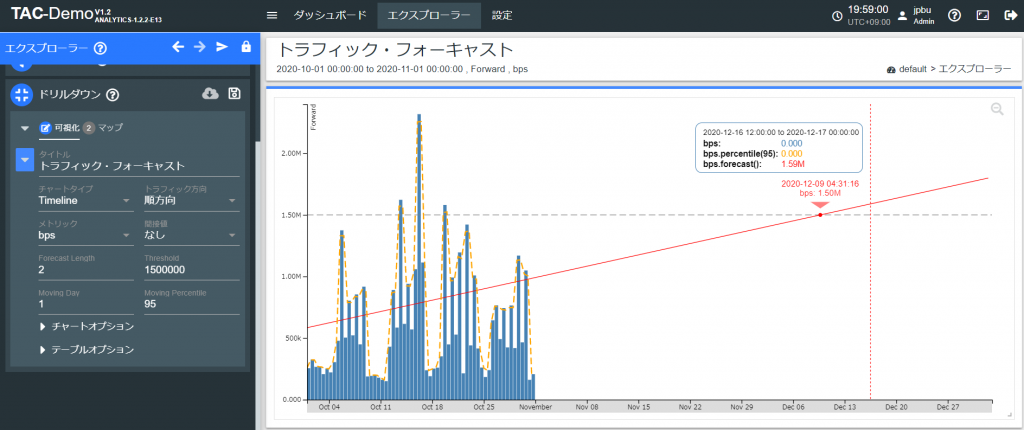

GenieATMを使用していたため、WannaCryの活動がはじまったとき、WannaCryのネットワーク特性の通信ポート上のトラフィック異常を検知していました。

これらサービスプロバイダでは、WannaCryがネットワーク上でピークに達していた頃には、TCPポート445のトラフィックは、通常のトラフィックレートの3倍~4倍にまで増加していました。

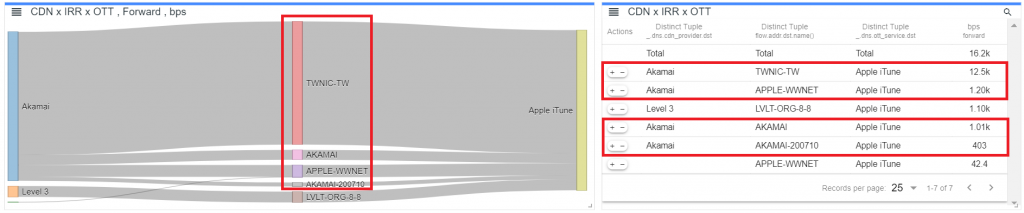

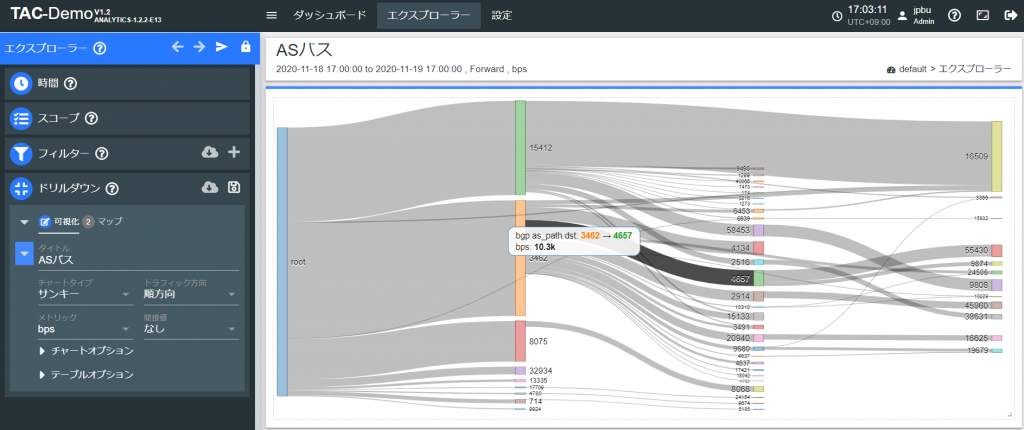

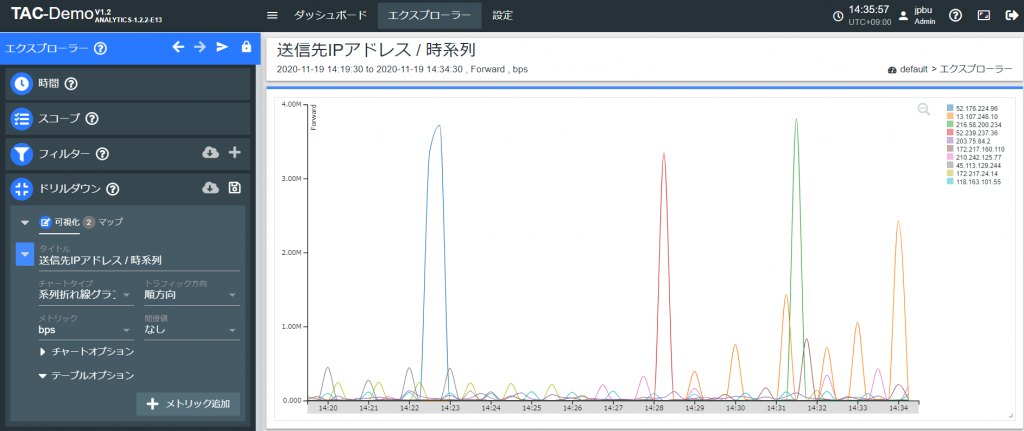

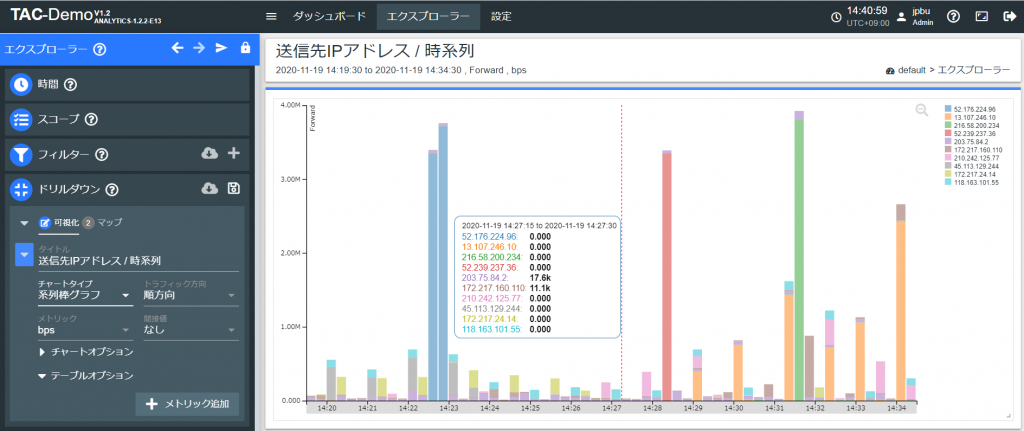

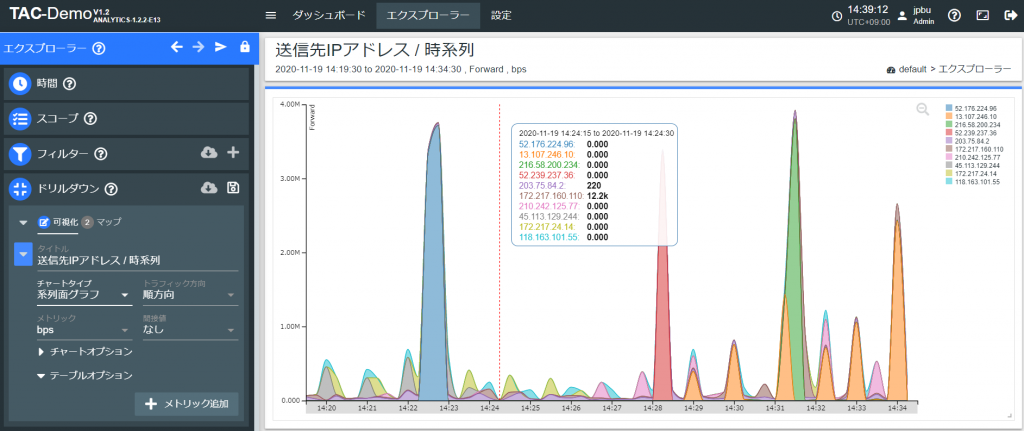

WannaCry攻撃を詳細に監視するためにGenieATMで属性レポートを使用し、攻撃・被害ホストの特定および警告を行うように構成しました。

これにより、WannaCry攻撃は政府機関、大学、データーセンター、データセンターネットワークソリューション(DCN)など多岐に渡っていることが確認されました。

また、攻撃・被害ホストの特定により攻撃を正しく防御できました。

WannaCry攻撃を詳細に監視するための属性レポートの設定例

前述のサービスプロバイダーがWannaCry攻撃を監視したときに使用した属性レポートの設定方法を以下に記載します。

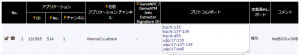

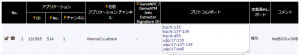

1.アプリケーションシグネチャの追加

[ システム管理 > ネットワーク > アプリケーション ]にて”アプリケーションの追加”を行う。

WannaCryが攻撃に使用するポートを登録する。(例では135番, 137番, 138番, 139番, 455番をUDP/TCPともに登録している)

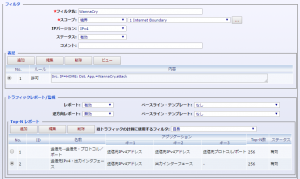

2. 属性レポートを作成する

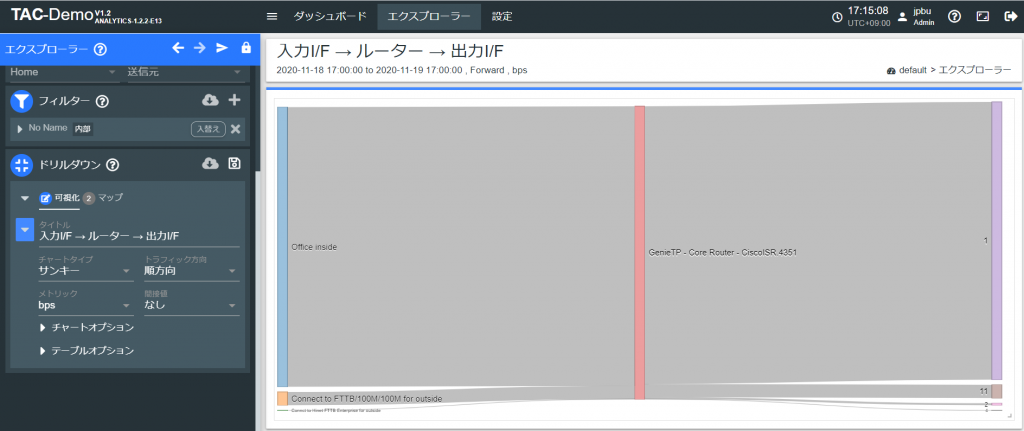

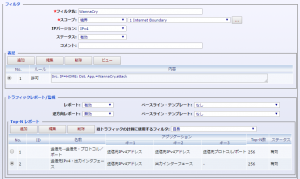

[ システム管理 > ネットワーク > フィルタ ]の”フィルタ”タブから”追加”する。

例では、ホームネットワークからインターネットに出ていくWannaCryの攻撃(※3)について

- 送信元IPv4→送信先IPv4・送信先プロトコル/ポート

- 送信先IPアドレス・出力インターフェース

の属性レポートを生成する。

GenieATMでは新しく定義した属性レポートを過去(※4)に遡ってレポート作成する”レポート再構成”機能があります。

”レポート再構成”により新しい観点(属性)や条件(ファクタ)で事象(WannaCryアウトブレーク時など)を解析しなおすことが可能です。

※3: ホームネットワークからインターネットに出ていくWannaCryの攻撃は、

- 「スコープ: 境界 “Internet Boundary”」にて境界I/F

- “表記(ファクタ)”

- 「Src. IP=HOME」にてホーム→インターネット

- 「Dst. App.=WannaCry.attack」にてWannaCryが攻撃するポート

を特定している。

※4: データを保持している期間分はレポートの再構成が可能

詳しくは レポート再構成時のRawdata存在判定 を参照

まとめ

今回のWannaCryの攻撃からGenieATMがお客様のネットワークインフラストラクチャを保護できたことからも、WannaCryのような破壊的な危機に備えて、常にネットワークの監視を行うことは非常に重要です。