フィルタ・比較レポート(レポート > ルールベース・レポート > サマリ・レポート > 比較)のレポートデータを取得するAPIです。

ディレクトリパス

/api/report/filter/compare

requestクエリパラメータの要素

| キー | 必須 | 値 | 説明 | ||

|---|---|---|---|---|---|

| “report_datetime” | Y | {“defined_by”キー値ペア, “end_time”キー値ペア} または {“start_time”キー値ペア, “end_time”キー値ペア} |

期間 | ||

| “defined_by” | “daily” “weekly” “monthly” “quarterly” “yearly” |

“end_time”キー値ペアと合わせて期間を指定 “start_time”キー値ペアを指定しない場合は必須 |

|||

| “start_time” | YYYY-MM-DD hh:mmフォーマットの開始時刻 | “end_time”キー値ペアと合わせて期間を指定 “defined_by”キー値ペアを指定しない場合は必須 |

|||

| “end_time” | Y | YYYY-MM-DD hh:mmフォーマットの終了時刻 | “defined_by”キー値ペアまたは”start_time”キー値ペアと合わせて期間を指定 | ||

| “resource_group_id” | Y | フィルタグループID | |||

| “unit” | Y | “bps” “pps” |

計測単位を指定 | ||

| “data_format” | Y | “graph_data” | |||

| “display_data” | “yes” | レポートデータ付きのレスポンスを受け取る場合に”yes”を指定します。 | |||

応答メッセージのオブジェクト要素

| キー | 値 | 説明 | |||

|---|---|---|---|---|---|

| “response” | {“status”キー値ペア, “result”キー値ペア} | クエリの応答本体 | |||

| “status” | “succ” “fail” |

クエリの成功失敗 | |||

| “result” | {“output_file”キー値ペア} または {“output_file”キー値ペア, “data”キー値ペア} |

クエリ成功時の結果データ | |||

| “output_file” | ファイルロケーション | 結果データファイルのロケーション | |||

| “data” | {“report”キー値ペア, “filter group”キー値ペア, “unit”キー値ペア, “aggregation_unit”キー値ペア, “datetime_start”キー値ペア, “datetime_end”キー値ペア, “data”キー値ペア} | 結果データ本体(クエリで”display_data”: “yes”が指定されたときのみ) | |||

| “err” | {“msg”キー値ペア, “code”キー値ペア, “description”キー値ペア} | クエリ失敗時の理由 | |||

説明

- 指定したフィルタグループに属するフィルタのトラフィックについて,指定計測単位のレポートデータを取得します。

- “resource_group_id”キーで指定するフィルタグループIDには,GUIのフィルタグループ管理ページ(システム管理 > プリファレンス > グループ > フィルタ タブ)の当該グループのグループIDを使用します。

- レスポンスメッセージにレポートデータを含める場合は“report_data”:”yes”を指定します。指定しない場合,応答で指定されたファイルをダウンロードしてデータを取得します。

注意事項

- レポートデータの粒度は,指定した取得期間によって以下のように自動的に決まります。

取得期間 集計データの粒度 取得期間 ≤ 24時間 5分 24時間 < 取得期間 ≤ 7日 30分 7日 < 取得期間 ≤ 3か月 2時間 3か月 < 取得期間 1日 - フィルタグループIDには0(ALL Filter Groups)以外を指定してください。

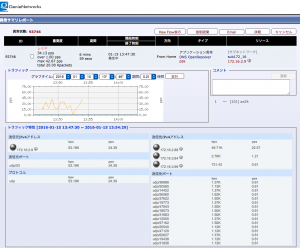

実行例

- リクエスト

http://api-user:api-passwd@172.16.2.90/api/report/filter/compare?request={"report_datetime":{"defined_by":"daily","end_time":"2016-09-07 12:00"},"resource_group_id":105,"unit":"bps","data_format":"graph_data","display_data":"yes"} - レスポンス

{ "response": { "status": "succ", "result": { "output_file": "/pdftmp/rpt_export_data_1481520740-19b5cda6-224a-456f-bf13-fdd336f7aedb.json", "data": { "report": "Rule Based>Summary>Compare", "filter group": ""https_filters", "unit": "bps", "aggregation_unit": "5 min", "datetime_start": "2016-09-06T12:00:00Z", "datetime_end": "2016-09-07T12:00:00Z", "data": { "items": { "item1": [ "Total" ], "item2": [ "Http(s) Traffic" ], "item3": [ "Http(s) Traffic from SN3 (Dispathced)" ] }, "value": { "2016-09-06T12:00:00Z": { "item1": [ 1672978176, 4039119872 ], "item2": [ 1543717376, 4039119872 ], "item3": [ 129260800, 0 ] }, "2016-09-06T12:05:00Z": { "item1": [ 1688757248, 4108266752 ], "item2": [ 1558845312, 4108266752 ], "item3": [ 129912000, 0 ] }, : : (途中省略) : : "item2": [ 1521607936, 3978133248 ], "item3": [ 126748264, 0 ] } } } } } } }