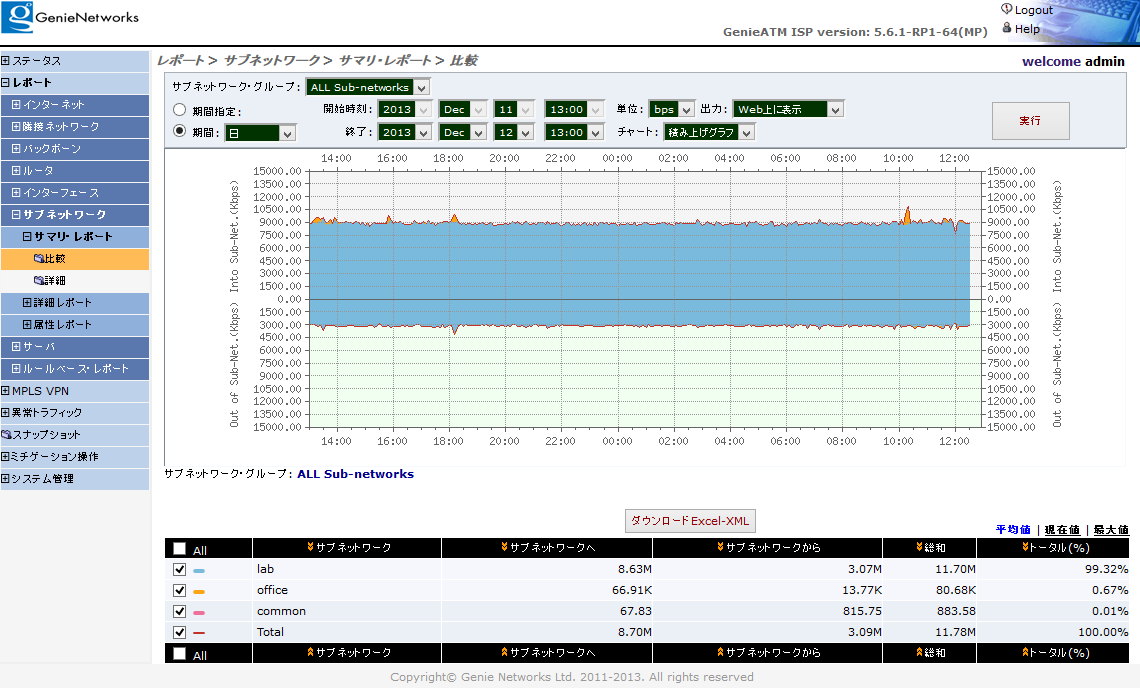

ここでは,レポートグラフ作成時にトラフィックを集計する時間範囲についてご説明します。

GenieATMのトラフィックレポートは,主にフローレコードとSNMPで取得したトラフィックが元データになります。

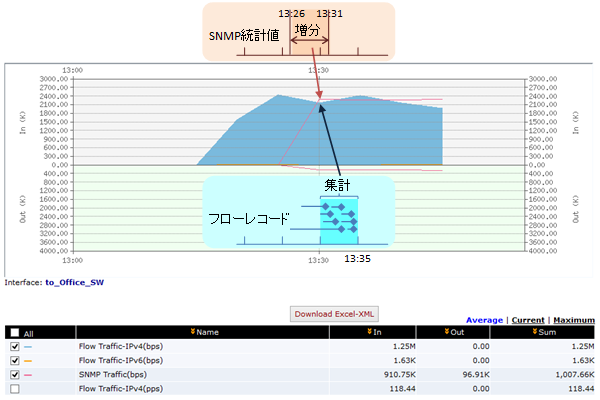

フローレコードはルータから随時送られてきており,コレクタへの到着時刻に基づいて集計されます。30分単位のレポートであれば,0分0秒~29分59秒に届いたフローを集計して0分時点のプロット値を算出し,30分0秒~59分59秒のフローで30分時点のプロット値を算出します。同様に,5分単位のレポートは,例えば13時30分0秒~13時34分59秒のフローを集計して13時30分の値をプロットします。

一方,SNMPベースのレポートは,5分ごとの累積トラフィック値の取得に基づいて算出されます。取得は,毎時1分,6分,…56分に行われ,例えば13時31分に取得した値は,13時26分に取得した値からの増分を取ることで5分間のトラフィックを算出し,13時30分時点のトラフィックとしてプロットします。

このように,フローベースとSNMPベースで同じ時刻のプロットでも集計範囲が異なりますので注意が必要です。