AS-Path フィルタを使うと便利です。

GenieATMが持つ3種類の異常トラフィック検出機能のうち,トラフィック異常についてご説明します。

トラフィック異常検出機能は,規定されたネットワークリソース内のトラフィック総量を監視し,あらかじめ設定された範囲を外れたことを検出・通知します。

以下のような特徴があります。

GenieATMが持つ3種類の異常トラフィック検出機能のうち,プロトコル不正使用についてご説明します。

プロトコル不正使用検出機能は,その名の通り,主にL2,L3プロトコルレベルでの異常トラフィックを検出する機能です。特定のIPアドレス宛てのトラフィックでシグニチャに一致するものが閾値を超えると異常を検出します。また,検出をミチゲーション発動のトリガーとすることができます。

シグニチャは以下の10種類が用意されており,ユーザが追加,変更することはできません。

| シグニチャ名 | 検出条件 |

|---|---|

| TCP SYN Flooding | SYNフラグがセットされたTCPトラフィック |

| IP Protocol Null | プロトコル番号が0のIPパケットのトラフィック |

| TCP Flag Null or Misuse | TCPフラグがゼロまたはありえない組み合わせのTCPパケットのトラフィック |

| TCP Fragment | フラグメントされたTCPパケットのトラフィック |

| UDP Fragment | フラグメントされたUDPパケットのトラフィック |

| ICMP Misuse | ICMPトラフィック |

| Land Attack | Land攻撃トラフィック(送信元と送信先IPアドレスが同じSYNフラグがセットされたTCPパケット) |

| TCP RST Flooding | RSTフラグがセットされたTCPトラフィック |

| UDP Flooding | UDPトラフィック |

| Host Total Traffic | 中身に関わらずすべてのトラフィック |

異常判定は30秒ごとのトラフィックについて行い,30秒平均が2回連続で閾値を上回ると異常トラフィックと判定します。(バージョン5.6.3までは1分平均のトラフィックが2回連続で閾値を上回ることが検出条件です)

ホームネットワーク,非ホームネットワークそれぞれについて閾値を設定できるほか,各サブネットワークに個別の設定を行うことも可能です。また,bpsとppsの2種類指定でき,両方指定した場合はどちらかを超えた場合に検出となります。

GenieATMには以下の3種類の異常トラフィック検出機能があります。

それぞれの特徴は以下の表の通りです。

| 種類 | 検出ベース | シグニチャ | シグニチャ 追加 |

ミチゲーション 起動 |

検出 時間 |

|---|---|---|---|---|---|

| プロトコル 不正使用 |

送信先IPアドレス | DDoS攻撃検出を想定

|

不可 | 自動・手動 | 1分* |

| アプリケー ション異常 |

送信元IPアドレス 送信先IPアドレス |

DDoS攻撃・Worm検出を想定

など |

可能 | 自動・手動 | 1分* |

| トラフィック 異常 |

ネットワーク単位 | 閾値定義のみ | 不可 | なし | 5分 |

* バージョン5.6.3までは2分

プロトコル不正使用はL3/L4レベルの異常トラフィックの検知を,アプリケーション異常は特定のL7アプリケーションプロトコルにおける異常パケットを検知できるようにデザインされています。しかし,ともに個別IPアドレスに関するトラフィックを監視対象とし,ミチゲーションの自動発動の契機とすることができるなど共通点も多いため,用途に応じて使い分けてください。アプリケーション異常は,送信元IPアドレスベースでの異常トラフィック検出が可能である点と,新たなシグニチャをユーザが定義することができる点が最大の特徴です。一方,プロトコル不正使用には,サブネットワークごとに独自の閾値が設定可能なほか,Land攻撃(送信元と送信先のIPアドレスが同じである不正パケット)の検出のように,アプリケーション異常のシグニチャでは定義できないものも含まれています。

一方,トラフィック異常は,ネットワークリソースの総トラフィック量がネットワーク帯域などに比較して適切であるかを監視するために使用されます。ネットワークリソースとしては,サブネットワーク,フィルタ,ルータ・インターフェースが指定できます。

それぞれの異常トラフィック検出機能の詳細については,個別の項目をご覧ください。

異常トラフィック検出機能 – プロトコル不正使用

異常トラフィック検出機能 – アプリケーション異常

異常トラフィック検出機能 – トラフィック異常

スナップショットの条件設定やフィルター定義において,スコープという概念が出てきます。

これは,スナップショットの基準やフィルタ定義の表記とともに分析対象トラフィックを絞り込む条件を指定するために使用されます。

| 種別 | パラメータ | 対象 | 備考 |

|---|---|---|---|

| ANY | (なし) | 全てのトラフィック | |

| ANY (VPNサブネットワークを除く) | (なし) | プライベートネットワークにより定義されたサブネットワークのトラフィック以外すべて | スナップショットのみ |

| ANY (Non-ACL-based sFlowフラグ) | (なし) | ACL-based sFlow*を除くすべてのトラフィック | |

| ホーム | (なし) | インターネット境界を通過し,かつホームネットワークが送信元または送信先であるトラフィック | |

| 隣接ネットワーク | 隣接ネットワーク名 | ASパスに解決したときに隣接ネットワークが指定したASであるトラフィック | |

| サブネットワーク | サブネットワーク名 | 指定サブネットワークのトラフィック | |

| フィルタ | フィルタ名 | フィルタにより絞り込まれたトラフィック | スナップショットのみ |

| サーバファーム | サーバ名 | 指定サーバのトラフィック | |

| 境界 | 定義済みネットワーク境界 | 指定した境界を通過するトラフィック | フィルタのみ |

| ACL-based sFlow | (なし) | ACL-based sFlow*のみ |

*ACL-based sFlow: 事前定義したACLにマッチするトラフィックのみを対象として出力されるsFlow。量は少ないが重要なトラフィックが,サンプリングにより落とされるのを防ぐことができる。

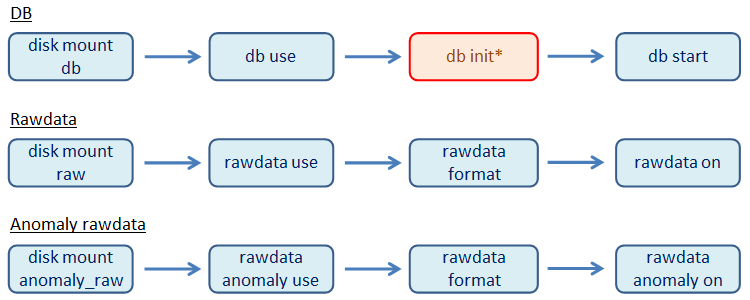

DB,Rawdataファイル,異常Rawdataファイルを配置するためのディスクストレージをマウントします。

書式

[no] disk mount db {internal <device-id> | external <device-id> | nfs <nfs-server-ip> <exported-directory> <nfs-version> [tcp]}

[no] disk mount { raw | anomaly_raw } { internal <device-id> | nfs <nfs-server-ip> <exported-directory> <nfs-version> [tcp]}

パラメータ

| キーワード | 説明 |

|---|---|

| <device-id> | ストレージ名(sda,hdb,vg00/lv00など) |

| <nfs-server-ip> | NFSサーバのIPv4アドレス |

| <exported-directory> | NFSサーバ上のマウントされるディレクトリ。256文字以内で指定してください。 |

| <nfs-version> | NFSバージョン。2,3,4が指定可能 |

| tcp | TCPを使用してNFS接続を行います。指定しなければUDPが使用されます。 |

デフォルト設定

なし

コマンドモード

Global Configuration Mode

説明

注意事項

* db initコマンドは,既存のDBを初期化します。構成・レポートデータ等を引き継ぐ場合は実行しないでください。

実行例

(config)# disk mount db nfs 192.168.0.101 /export/genie/testdb02 3 tcp

Operation succeeded

(config)# disk mount anomaly_raw internal sdb5

(config)# disk mount raw nfs 192.168.0.100 /export/testraw 3

(config)# show running

#### show running configure ####

!

(中略)

disk mount raw internal sdb4

disk mount raw nfs 192.168.0.100 /export/testraw 3

rawdata use internal

rawdata format general

rawdata on

disk mount anomaly_raw internal sdb5

disk mount db internal sdb3

disk mount db nfs 192.168.0.101 /export/genie/testdb02 3 tcp

db use internal

!

(中略)

!

(config)# exit

# show disk mount

Filesystem Size Used Avail Use% Mounted on

tmpfs 7.9G 0 7.9G 0% /lib/init/rw

proc 0 0 0 - /proc

sysfs 0 0 0 - /sys

udev 10M 88K 10M 1% /dev

tmpfs 7.9G 0 7.9G 0% /dev/shm

devpts 0 0 0 - /dev/pts

rootfs 0 0 0 - /

/dev/sda2 103M 5.8M 97M 6% /home/genie/config

tmpfs 16M 24K 16M 1% /tmp

/dev/sdb2 15G 89M 15G 1% /var/log

tmpfs 256M 0 256M 0% /download

/dev/sdb4 9.4G 575M 8.8G 7% /home/genie/rawdata_internal

/dev/sdb3 94G 170M 93G 1% /var/lib/postgres

192.168.0.101:/export/genie/testdb02

29G 3.8G 24G 15% /home/genie/atm_data_nfs

/dev/sdb5 3.8G 33M 3.7G 1% /home/genie/anomaly_rawdata_internal

192.168.0.100:/export/testraw

194G 0G 194G 0% /home/genie/rawdata_nfs

#

経路分析用およびDoS防御用のBGPセッションの状態を表示します。

書式

show ip { bgp | atm-bgp } summary [<ipv4-address>]

パラメータ

| キーワード | 説明 |

|---|---|

| bgp | atm-bgp | 経路分析用BGPセッションを表示する場合はbgp,DoS防御用の場合はatm-bgpを指定します。 |

| <ipv4-address> | 対象のエクスポータあるいはリダイレクションルータのIPv4アドレスを指定します。指定しなかった場合は,該当するすべてのBGPセッションの状態を表示します。 |

デフォルト設定

なし

コマンドモード

Enable Mode

説明

注意事項

実行例

# show ip bgp summary 192.168.0.200

==================================================

BGP session to Exporter 192.168.0.200

local as: 65001

peer as: 65001

peer ip addr: 192.168.0.210

state is in: Established State

send open pkt: 3

send notification pkt: 0

send keepalive pkt: 2701

receive open pkt: 3

receive update pkt: 6523223

receive notification pkt: 0

receive keepalive pkt: 1297

receive error bgp pkt: 0

holdtime expired count: 0

keepalive expired count: 0

incoming session count: 3

disconnection session count: 217300

current ip prefix number: 472586

current ipv6 prefix number: 5330

==================================================

#

# show ip atm-bgp summary 192.168.0.211

==================================================

BGP session to Peer 192.168.0.211

local as: 65002

peer as: 65001

state is in: Established State

send open pkt: 8072

send update pkt: 8

send notification pkt: 8066

send keepalive pkt: 29393

receive open pkt: 2

receive update pkt: 1

receive notification pkt: 8066

receive keepalive pkt: 14697

receive error bgp pkt: 0

holdtime expired count: 5

keepalive expired count: 0

incoming session count: 8072

disconnection session count: 13510

==================================================

#

異常トラフィックメニューの下でダークIPとワームのレポートを見ることができます。

これらは,ワームなどに感染して攻撃に加担している可能性のあるホスト,あるいはそのようなホストから攻撃を受けている可能性のあるホストを発見するのに役立ちます。

ダークIPとは,ダークネットともいい,インターネット上で到達可能ではあるが使用されないはずのIPアドレス空間です。もし,あるホストがこのようなアドレスを宛先とするパケットを送信していた場合,このホストに感染したワームなどが通信を試みている可能性があります。また,あるホストにダークIPを送信元とするパケットが届いている場合,送信元を隠ぺいした攻撃を受けている可能性があります。

ダークIP向けの通信を行っているホストとそれらの送信トラフィック量は,以下のレポートで確認することができます。

また,ダークIPを送信元とするトラフィックを受け取っているホストとその受信トラフィック量は,以下のレポートで確認することができます。

ダークIPの定義は以下のページで定義されています。

デフォルトでローカルIPアドレス(10.0.0.0/8,172.16.0.0/12,192.168.0.0/16)も含まれていますので,ご使用のホームネットワーク内でこれらのIPアドレス空間を使用している場合は適宜除外してください。

一方,アプリケーション異常(システム管理 > ネットワーク > 異常状態 > アプリケーション異常タブ)として定義されたシグニチャに一致するトラフィックを送信しているホストは,ワームに感染している可能性が疑われます。以下のレポートでは,シグニチャごとに送信元ホストとそのトラフィック量を表示します。

firewall web-login enableコマンドと合わせて管理者権限を持つユーザIDでGUIにログイン可能なIPアドレスを規定します。

書式

[no] access web-group <ip-address> netmask <netmask> permit

パラメータ

| キーワード | 説明 |

|---|---|

| <ip-address> | 対象となるIPv4アドレスまたはサブネットアドレス |

| <netmask> | <ip-address>パラメータに適用されるサブネットマスク |

デフォルト設定

なし

コマンドモード

Global Configuration Mode

説明

注意事項

実行例

(config)# access web-group 172.16.2.0 netmask 255.255.255.0 permit (config)# access web-group 172.16.1.1 netmask 255.255.255.255 permit (config)# show running #### show running configure #### ! (中略) ip route 172.16.0.0 255.255.0.0 192.168.0.1 0 access web-group 172.16.2.0 netmask 255.255.255.0 permit access web-group 172.16.1.1 netmask 255.255.255.255 permit module id collector 3001 (中略) ! ! (config)#

access groupコマンドと合わせてネットワークアクセス制御を行います。

書式

[no] firewall enable

パラメータ

なし

デフォルト設定

無効

コマンドモード

Global Configuration Mode

説明

注意事項

実行例

(config)# firewall enable (config)# show running #### show running configure #### ! (中略) ip route 172.16.0.0 255.255.0.0 192.168.0.1 0 firewall enable access group 172.16.3.58 netmask 255.255.255.255 protocol ip permit access group 172.16.3.0 netmask 255.255.255.0 protocol ip deny access group 172.16.2.0 netmask 255.255.255.0 protocol tcp 443 permit access group 172.16.2.0 netmask 255.255.255.0 protocol tcp 80 deny module id collector 3001 (中略) ! ! (config)#