異常トラフィックメニューの下でダークIPとワームのレポートを見ることができます。

これらは,ワームなどに感染して攻撃に加担している可能性のあるホスト,あるいはそのようなホストから攻撃を受けている可能性のあるホストを発見するのに役立ちます。

ダークIPとは,ダークネットともいい,インターネット上で到達可能ではあるが使用されないはずのIPアドレス空間です。もし,あるホストがこのようなアドレスを宛先とするパケットを送信していた場合,このホストに感染したワームなどが通信を試みている可能性があります。また,あるホストにダークIPを送信元とするパケットが届いている場合,送信元を隠ぺいした攻撃を受けている可能性があります。

ダークIP向けの通信を行っているホストとそれらの送信トラフィック量は,以下のレポートで確認することができます。

また,ダークIPを送信元とするトラフィックを受け取っているホストとその受信トラフィック量は,以下のレポートで確認することができます。

ダークIPの定義は以下のページで定義されています。

デフォルトでローカルIPアドレス(10.0.0.0/8,172.16.0.0/12,192.168.0.0/16)も含まれていますので,ご使用のホームネットワーク内でこれらのIPアドレス空間を使用している場合は適宜除外してください。

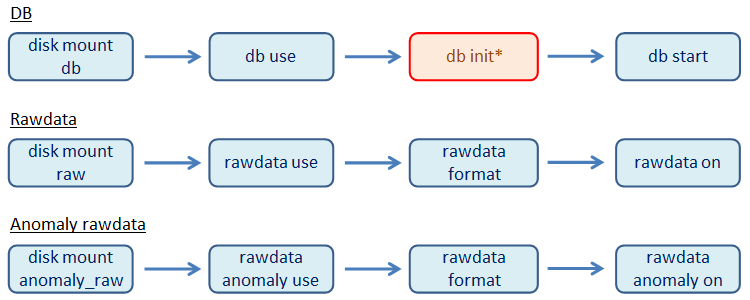

一方,アプリケーション異常(システム管理 > ネットワーク > 異常状態 > アプリケーション異常タブ)として定義されたシグニチャに一致するトラフィックを送信しているホストは,ワームに感染している可能性が疑われます。以下のレポートでは,シグニチャごとに送信元ホストとそのトラフィック量を表示します。

関連トピック

異常トラフィック検出機能 – アプリケーション異常